计算机病毒与防范技术

安徽师范大学——计算机与信息学院——————作者(授课老师):周文

第4章 网络蠕虫

一、蠕虫的原始定义

- 蠕虫病毒通常由两部分组成:一个主程序和一个引导程序

- 主程序的主要功能是搜索和扫描,这个程序能够读取系统的公共配置文件,获得与本机联网的客户端信息,检测到网络中的哪台机器没有被占用,从而通过系统的漏洞,将引导程序建立到远程计算机上

- 引导程序实际上是蠕虫病毒主程序(或一个程序段)自身的一个副本

- 主程序和引导程序都有自动重新定位(

autorelocation)的能力 - 这些程序或程序段都能够把自身的副本重新定位在另一台机器上

| 类 别 | 病 毒 | 蠕 虫 |

|---|---|---|

| 存在形式 | 寄生 | 独立个体 |

| 复制机制 | 插入到宿主程序(文件)中 | 自身的拷贝 |

| 传染机制 | 宿主程序运行 | 系统存在漏洞(Vulnerability) |

| 搜索机制(传染目标) | 主要是针对本地文件 | 主要针对网络上的其它计算机 |

| 触发传染 | 计算机使用者 | 程序自身 |

| 影响重点 | 文件系统 | 网络性能、系统性能 |

| 计算机使用者角色 | 病毒传播中的关键环节 | 无关 |

| 防治措施 | 从宿主程序中摘除 | 为系统打补丁(Patch) |

二、蠕虫的行为特征

- 主动攻击

- 行踪隐蔽

- 利用系统、网络应用服务器漏洞

- 造成网络拥塞

- 消耗系统资源,降低系统性能

- 产生安全隐患

- 反复性

- 破坏性

三、蠕虫定义的进一步说明

- 蠕虫的定义中强调了自身副本的完整性和独立性,这也是区分蠕虫和病毒的重要因素。

- 可以通过简单的观察攻击程序是否存在载体来区分蠕虫与病毒

四、蠕虫的起源和发展

1980年,Xerox PARC的研究人员John Shoch和Jon Hupp在研究分布式计算、监测网络上的其他计算机是否活跃时,编写了一种特殊程序,Xerox蠕虫。

1988年11月2日,世界上第一个破坏性计算机蠕虫正式诞生Morris蠕虫利用sendmail的漏洞、fingerD的缓冲区溢出及REXE的漏洞进行传播

Morris在证明其结论的同时,也开启了蠕虫新纪元。

罗伯特·

莫里斯(蠕虫之父),这位美国国家计算机安全中心(隶属于美国国家安全局NSA)首席科学家的儿子,康奈尔大学的高材生,在1988年的第一次工作过程中戏剧性地散播出了网络蠕虫病毒后,在此次的事故中成千上万的电脑受到了影响,并导致了部分电脑崩溃。“蠕虫”事件最终导致15.5万台计算机和1200多个连接设备无法使用,许多研究机构和政府部门的网络陷于瘫痪,经济损失巨大。

2001年7月19日,

CodeRed蠕虫爆发,在爆发后的9小时内就攻击了25万台安装有Microsoft的IIS网页服务器。

2001年9月18日,

Nimda蠕虫被发现,不同于以前的蠕虫,Nimda开始结合病毒技术。- 感染文件

- 乱发邮件

-

Internet传播 - 局域网传播(

RICHED20.DLL)

- 在2003年1月25日,蠕虫

W32/Slammer通过Microsoft的SQL服务器和MSDE2000(Microsoft SQL Server Desktop Engine)的漏洞进行传播。

- 2003年7月21日,微软公司公布Windows系统的一个RPC**漏洞**,2003年8月11日,“震荡波”(

worm.Blaster)开始在互联网上传播。

- 2004年4月13日,微软公布了一个严重等级的安全公告

“MS04-011”。5月1日,一个新的蠕虫—“震荡波”(Worm.sasser)开始在互联网肆虐

- 该病毒利用windows平台的

LSASS(Local Security Authority subsystem Services)漏洞进行传播

成为2004年当之无愧的“

毒王”

4.1 震荡波

破坏方式

- 在本地开辟后门。监听

TCP 5554端口,作为FTP服务器等待远程控制命令。病毒以FTP的形式提供文件传送。黑客可以通过这个端口偷窃用户机器的文件和其他信息。 - 病毒开辟128个扫描线程。以本地

IP地址为基础,取随机IP地址,疯狂的试探连接445端口,试图利用Windows的LSASS中存在一个缓冲区溢出漏洞进行攻击,一旦攻击成功会导致对方机器感染此病毒并进行下一轮的传播,攻击失败也会造成对方机器的缓冲区溢出,导致对方机器程序非法操作,以及系统异常等。

- 在本地开辟后门。监听

4.2 其他典型病毒

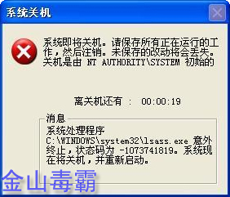

- 2005年8月14日狙击波蠕虫(

Zotob)爆发,它利用了8月9日微软发布的即插即用(PnP)中的漏洞(Ms05-039),用户电脑感染了该蠕虫之后,在某些情况下会出现系统频繁重启的现象。

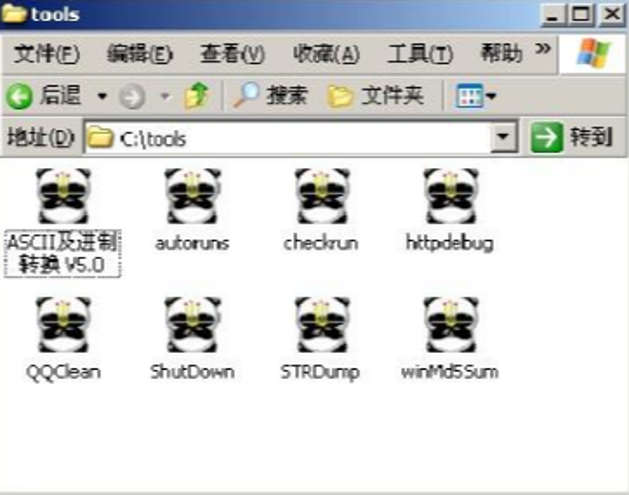

2006年

威金、熊猫烧香结合了病毒技术,具有很强的破坏性,中毒后计算机上面的EXE文件都会被破坏熊猫烧香病毒

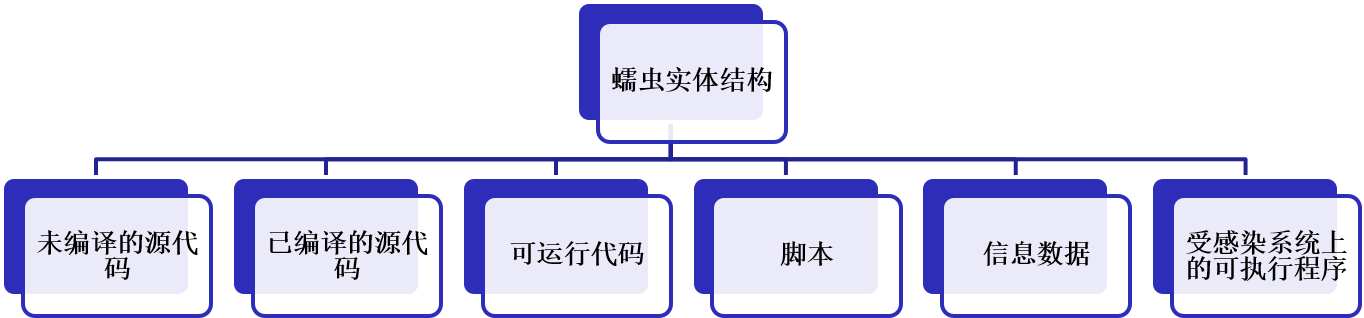

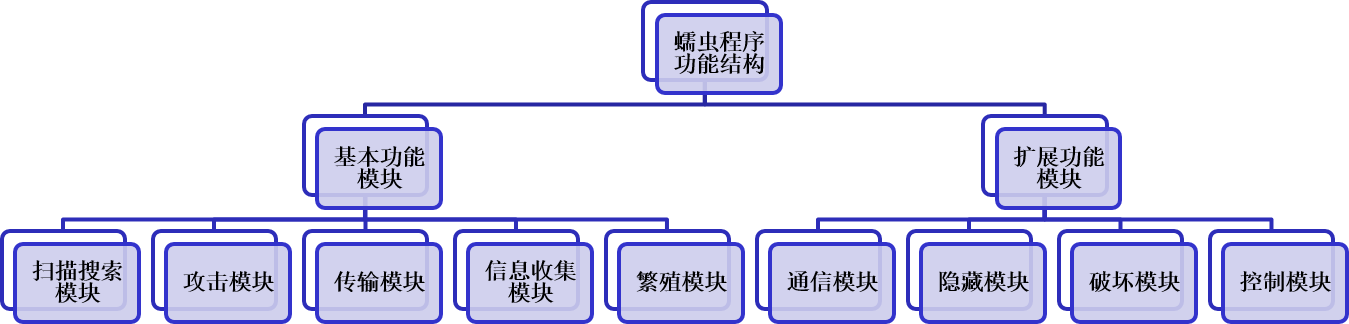

五、蠕虫的基本结构

5.1 蠕虫程序的实体结构

5.2 蠕虫程序的功能结构

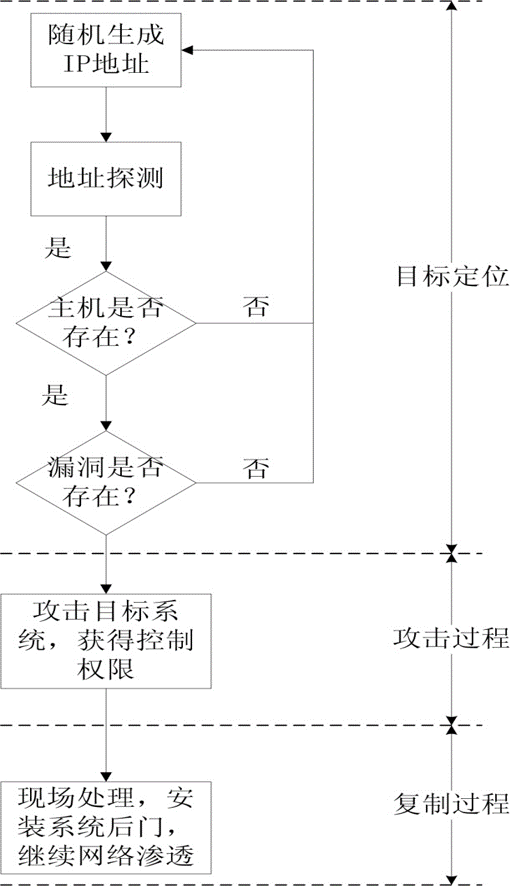

六、蠕虫的工作方式

6.1 蠕虫的工作方式

- 一般是“

目标定位→攻击→复制”

6.2 蠕虫的扫描策略

- 现在流行的蠕虫采用的传播技术目标,一般是尽快地传播到尽量多的计算机中。

- 扫描模块采用的扫描策略是:随机选取某一段

IP地址,然后对这一地址段上的主机进行扫描。

- 没有优化的扫描程序可能会不断重复上面这一过程,大量蠕虫程序的扫描引起严重的网络拥塞。

6.3 扫描策略设计的原则

- 尽量减少重复的扫描,使扫描发送的数据包总量减少到最小

- 保证扫描覆盖到尽量大的范围

- 处理好扫描的时间分布,使得扫描不要集中在某一时间内发生

- 怎样找到一个合适的策略需要在考虑以上原则的前提下进行分析,甚至需要试验验证

6.4 蠕虫常用的扫描策略

随机扫描– 目前大多数蠕虫所选择的扫描策略

– 蠕虫通过产生伪随机数列的方法,在互联网地址空间中随机的选取

IP地址进行扫描– 随机扫描具有算法简单、易实现的特点。但随机扫描容易引起网络阻塞

选择性随机扫描

– 会对整个地址空间的IP随机抽取进行扫描

– 所选的目标地址按照一定的算法随机生成,互联网地址空间中未分配的或者保留的地址块不在扫描之列

– 典型的有

Slapper蠕虫和Slammer蠕虫。Slammer蠕虫传播非常快,主要因为它采用UDP **1434**(SQL SERVER)端口的非连接的扫描,而且采用了大量线程的扫描方式,使得其扫描主要受带宽的限制

顺序扫描– 宿主主机上的蠕虫会随机选择一个C类网络地址进行顺序传播

– 该策略的不足是对同一台主机可能重复扫描,引起网络拥塞

–

W32.Blaster是典型的顺序扫描蠕虫

初始列表扫描(hit list)– 蠕虫程序在释放之前,预先形成一个易感染主机的初始列表,然后对该列表地址进行尝试攻击和传播

– 一般是选择网络中的关键节点主机

– 初始列表生成方法有两种,其一是通过小规模的扫描或者互联网的共享信息产生初始列表,其二是通过分布式扫描可以生成全面的列表数据库

– 缺点是攻击者收集这些攻击目标时往往要花费很长的时间,在这个过程中所利用的漏洞有可能会被修复,而失去攻击的机会

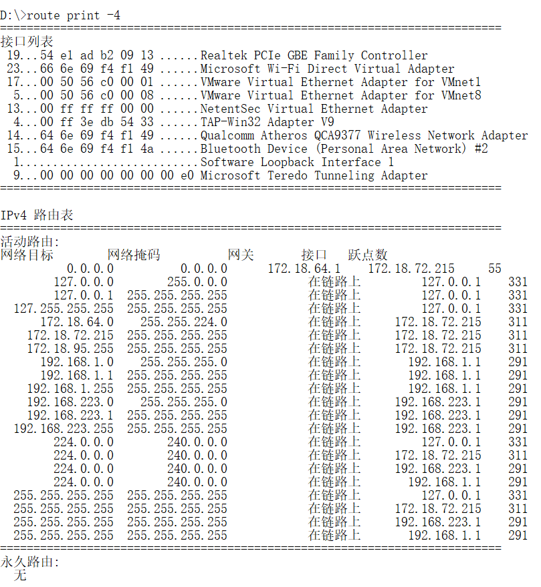

可路由地址扫描

– 蠕虫依据网络的路由信息,对地址空间进行选择性扫描的一种策略

– 蠕虫的设计者通常利用

BGP路由表的公开信息获取互连网路由的IP地址前辍,从而达到验证BGP数据库可用性的目的– 提高了蠕虫的传播速度,但蠕虫传播时必须携带一个路由

IP地址库

DNS扫描– 蠕虫程序从

DNS服务器上获取所记录的IP地址来建立蠕虫扫描的目的地址库– 所建立的目标地址库具有针对性和可用性强的特点

– 但蠕虫程序需要携带大量的地址库,因此传播速度比较慢

分治扫描

– 网络蠕虫之间相互协作、快速搜索易感染主机的一种策略

– 网络蠕虫发送地址库的一部分给每台被感染的主机,然后每台主机再去扫描它所获得的地址

– 不足是存在“坏点”问题。在蠕虫传播的过程中,如果一台主机死机或崩溃,那么所有传给它的地址库就会丢失。这个问题发生得越早,影响就越大

– 有三种方法能够解决这个问题:

(1)在蠕虫传递地址库之前产生目标列表;

(2)通过计数器来控制蠕虫的传播情况,蠕虫每感染一个节点,计数器加1,然后根据计数器的值来分配任务;

(3)蠕虫传播的时候随机决定是否重传数据库

置换列表扫描

– 所有蠕虫共用一张与整个地址空间相对应的伪随机置换列表,并通过该表来选择扫描目标

– 被感染的主机以其在置换列表上的位置为扫描起点,并由该起点始沿着置换列表向下扫描,寻找新的漏洞主机。当它扫描到某一点并发现该点所对应的主机已经被感染,会立即停止扫描,并在置换列表中随机选择一个新的起点继续扫描

– 确保了对整个网络的彻底扫描,也避免了对同一台机器的重复扫描

– 蠕虫快速传播的关键在于设计良好的扫描策略

– 一般情况下,采用

DNS扫描传播的蠕虫速度最慢,选择性随机扫描和路由扫描比随机扫描的速度要快– 对于初始列表扫描,当列表超过

1M字节时,蠕虫传播的速度就会比路由扫描蠕虫慢;当列表大于6M时,蠕虫传播速度比随机扫描还慢目前,网络蠕虫首先采用路由扫描,再利用随机扫描进行传播是最佳选择

- 扫描发送的探测包是根据不同的漏洞进行设计的

- 不同的漏洞有不同的攻击手法,关键的问题是对漏洞的理解和利用

蠕虫的攻击机制

- 缓冲区溢出漏洞

- 内存损坏漏洞

6.5 复制

- 复制模块通过原主机和新主机的交互,将蠕虫程序复制到新主机并启动

- 复制过程有很多种方法,可以利用系统本身的程序实现,也可以用蠕虫自带的程序实现

- 复制过程实际就是一个文件传输的过程。

- 从它的实体结构来考虑,如果破坏了它的实体组成的一个部分,则破坏了其完整性,使其不能正常工作,从而达到阻止其传播的目的

- 从它的功能组成来考虑,如果使其某个功能组成部分不能正常工作,也同样能达到阻止其传播的目的

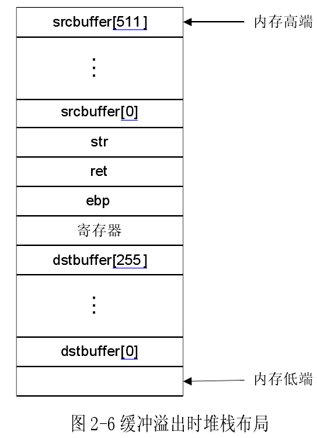

七、漏洞与缓冲区溢出介绍

- 漏洞是指任何软件、硬件或实现中存在的缺陷,这些缺陷在满足一定的条件时,可导致信息泄漏或资源失控或服务失效

- 攻击代码是指可以用来体现漏洞的程序代码,通过执行这些程序代码,可以展示漏洞,即出现信息泄漏或资源失控或服务失效这些结果。

- 缓冲区指的是程序运行时内存中一块连续的区域

- 缓冲溢出是指当计算机程序向缓冲区内填充的数据位数超过了缓冲区本身的容量,溢出的数据覆盖在合法数据上

xvoid MyCopy(char*str){char dstbuffer[256];strcpy(dstbuffer,str);}int main(){int i;char srcbuffer[512];for(i=0;i<511;i++)srcuffer[i]=’C’;MyCopy(srcbuffer);return 0;}

- 在C语言标准库中就有许多能提供溢出的函数,如

strcat(),strcpy(),sprintf(),vsprintf(),bcopy(),gets()和scanf()等等。

- 据统计,因特网上

80%的攻击采用了缓冲区溢出后执行攻击者的攻击代码。

- 缓冲区溢出大致分为栈溢出和堆溢出。除此之外还有函数指针、单字节溢出(

off-by-one) 、格式字符串攻击等等。

- 在

.data、.bss和heap中溢出的情形,都称为堆溢出

- 这些数据区的特点是:数据的增长由低地址向高地址,而栈溢出则相反。

近几年爆发的蠕虫都利用了缓冲区溢出技术

W32/SlammerWorm.sasserworm.Blaster

Zotob

溢出点定位是缓冲区溢出技术的核心

- 随着将来高级类型安全语言、编译器、虚拟机等技术的应用,作为软件漏洞之王的缓冲区溢出可能会逐渐消亡,程序设计中的逻辑错误将可能取代缓冲区溢出,成为漏洞的新主流。

八、蠕虫的防治策略

8.1 具体可以分为如下一些措施

- 修补系统漏洞

- 分析蠕虫行为

- 重命名或删除命令解释器(

Interpreter)

- 防火墙(Firewall)

- 公告

- 更深入的研究

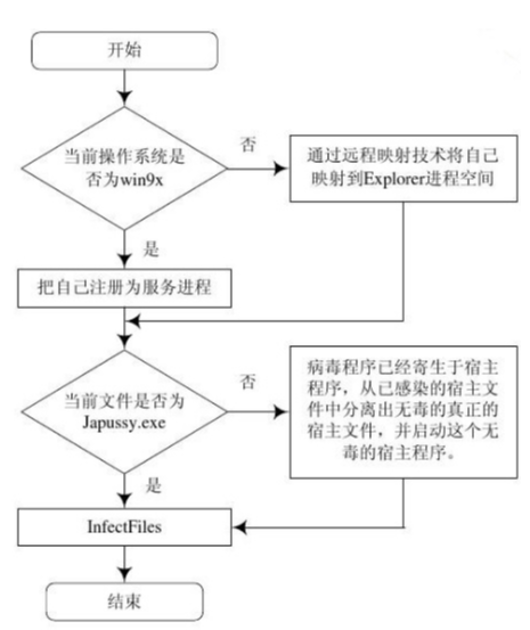

8.2 典型病毒

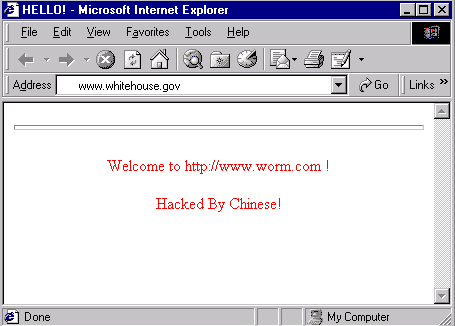

- 红色代码**2(

Worm.codeRedⅡ)**

病发症状

在“

WINNT\SYSTEM32\LOGFILES\W3SVCI”目录下的日志文件中含有以下内容:xxxxxxxxxxGET,/default.ida,XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX%u9090%u6858%ucbd3%u7801%u9O90%u6858%uebd3%u7801%u909o%u6858%uebd3%u780l%u909o%u9090%us190%u00e3%u0003%u8b00%u53lb%u53ff%u0078%u0000%u00=a使用netstat-a命令,在 1025以上端口出现很多SYN-SENT连接请求,或者1025号以上的大量端口处于监听状态

在以下目录中存在“Root.exe”文件

–

C:\inetPub\Scripts\Root.exe– D:\inetPub\Scripts\Root.exe– C:\Programfiles\Commonfiles\System\MSADC\Root.exe–D:\Programfiles\Commonfiles\System\MSADC\Root.exe在C,D盘根目录下存在以下文件:

–

C:\Explorer.exe,D:\Explorer.exe

扫描策略

“红色代码Ⅱ”采取选择随机扫描的策略

扫描的

IP地址由以下策略获取:– 假设随机生成的IP地址的十进制格式为

A.B.C.D,再假设本机的IP地址是E.F.G.H,则随机生成的IP地址规则如下:(1)随机生成

1一254之间的随机数,赋值给A,B,C,D(2)

37.5%的概率生成的IP地址为E.F.C.D。即生成的IP前十六位和本机地址的前十六位相同,后十六位随机生成(3)

50%的概率生成的IP地址为E.B.C.D。即生成的IP前八位和本机地址的前八位相同,后二十四位随机生成(4)

12.5%的概率生成的IP地址为A.B.C.D。即目标主机的工P地址全部随机生成(5)如果生成的

IP地址与本机相同,则重新生成(6)如果生成的

IP地址中A的值为127或者为224,则重新生成IP地址

冲击波(

worm.Blaster)背景

病发症状

漏洞介绍

由函数引起的,函数的第六个参数“

SzName”文件名如果超长的话,就会引起缓冲区溢出xxxxxxxxxxCoGetInstanceFromFile(COSERVERINFO*PServerlnfo,CLSID*Pelsid, Iunknown*punkouter,DWORD dwClsCtx,DWORD grfMode,OLECHAR*szName, ULONG cmq,MULTl_QI*rgmqResults)

扫描策略

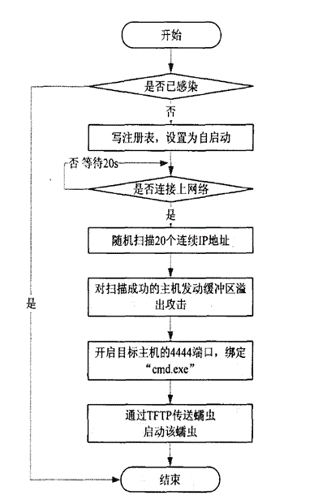

程序流程

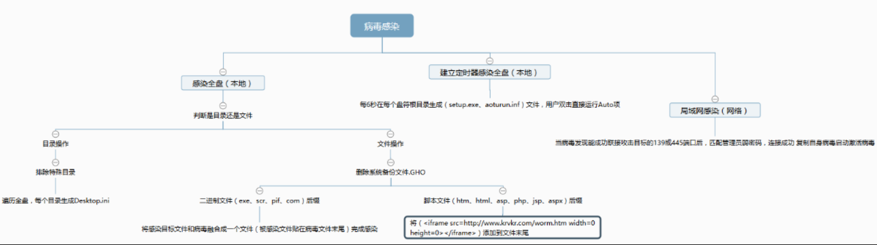

熊猫烧香

感染的行为主要是感染全盘(本地)、定时器感染全盘(本地)、局域网感染(联网)**;**

- 病毒自我保护行为主要是设置注册表、停止杀**毒软件、网站下载代码并执行。**

防范措施

- 病毒本身创建了名为

spcolsv.exe的进程,该进程文件的路径为C:\WINDOWS\system32\drivers\spcolsv.exe - 在命令行模式下使用

net share命令来取消系统中的共享 - 删除安全类软件在注册表中的启动项

- 在注册表

HKCU\Software\Microsoft\Windows\CurrentVersion\Run中创建svcshare,用于在开机时启动位于**C:\WINDOWS\system32\drivers\spcolsv.exe**的病毒程序

- 修改注册表,使得隐藏文件无法通过普通的设置进行显示,该位置为:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL,病毒将CheckedValue的键值设置为了0。

- 将自身拷贝到根目录,并命名为

setup.exe,同时创建autorun.inf用于病毒的启动,这两个文件的属性都是隐藏的

- 在一些目录中创建名为

Desktop_.ini的隐藏文件。

- 向外发包,连接局域网中其他机器。

- 病毒本身创建了名为

本节结束 2019年10月4日